Бесплатный FTP-сервер для ip камеры

Практически каждому известно, что камера видеонаблюдения может производить запись данных на FTP-сервер или в облако. Тем не менее, до настоящего мнения многие владельцы устройств не используют данный функционал, приобретая даже к единственной камере регистратор. Но существует возможность не приобретать его, создав хранилище самостоятельно.

Пользование облачным хранилищем возможно лишь в том случае, когда IP-видеокамера имеет бесперебойный доступ к интернету в режиме 24/7. При этом вопрос цены не стоит так остро в связи с тем, что появилось много альтернативных сервисов, на бесплатной основе предлагающих услуги по хранению больших объёмов информации.

Пользование облачным хранилищем возможно лишь в том случае, когда IP-видеокамера имеет бесперебойный доступ к интернету в режиме 24/7. При этом вопрос цены не стоит так остро в связи с тем, что появилось много альтернативных сервисов, на бесплатной основе предлагающих услуги по хранению больших объёмов информации.

FTP сервер, созданный собственноручно, позволяет настроить сохранность видеоинформации даже в том случае, когда стабильная работа сети отсутствует или возникают некоторые ограничения. В качестве сервера можно использовать роутер, работающий с протоколом FTP, либо ПК, работающий бесперебойно.

Если будет применяться роутер, дополнительно понадобится приобрести flash-карту памяти или диск HDD. Во втором случае рекомендуется позаботиться о резервном питании, к тому же, на сегодняшний момент справиться с этой задачей не составляет никакой сложности.

Настройка FTP-сервера для камеры видеонаблюдения

Перед тем, как приступать к настройке видеосервера, нужно будет настроить сам роутер. Для этого потребуется зайти в меню настроек и найти специальную вкладку – FTP-Server. Если брать в качестве примера роутеры бренда Sapido, то можно найти такую вкладку в разделе AirCloud Storage. В большинстве случаев используется следующий адрес: 192.168.1.1. После того, как роутер настроен, можно заниматься видеосервером.

Процедура настройки включает в себя следующий алгоритм несложных действий:

Процедура настройки включает в себя следующий алгоритм несложных действий:

- Активация функции сервера FTP.

- Запрет анонимного подключения неавторизованными пользователями.

- Настройки внешнего подключения к видеосерверу (его можно либо запретить, либо разрешить).

- Указание стандартного порта. Для FTP этот показатель значит 21.

- Установка максимального числа возможных соединений.

- Ввод логина и пароля. Далее нужно поставить галочку возле опции «FTP-Server». Здесь есть возможность использования администраторской учётной записи.

- Необходимо применить внесённые изменения. В том случае, если устройство памяти подключено через USB-порт, то рабочий процесс запустится.

Если зайти на главную страницу в интерфейсе роутера, то можно узнать, работает ли видеосервер. Окно, в котором появится активная кнопка «FTP» с подробной информацией, будет говорить о том, что всё сделано правильно.

Обращение к серверу производится через стандартный доступ:

- логин: admin (или cloud)

- пароль: admin (или 12345)

- адрес: ftp://192.168.1.1

Далее можно переходить к процедуре настройки камеры видеонаблюдения. Её следует соединить с роутером. Сетевой адрес можно узнать на роутере или воспользоваться специальной утилитой, которая входит в программное обеспечение IP-камеры. Часто это следующий адрес: 192.168.1.10.

Чтобы камера видеонаблюдения смогла осуществлять запись по тем событиям, которые будет регистрировать датчик движения, необходимо активировать соответствующую функцию, выделить область, в которой движение будет определяться, а затем сохранить новые настройки.

В настройках видео нужно внести следующие изменения:

- Активировать фиксацию по событию «Video Clip».

- Выбрать тип «Motion» в выпадающем списке.

- Отметить опцию и функцию FTP.

- Указать адрес 192.168.1.1. и порт 21.

- Ввести логин и пароль, указанные выше.

- Указать папку, в которую будет производиться сохранение видеоинформации.

- Проверить верность настроек, нажав клавишу тестовой проверки.

Если всё настроено корректно, можно применять изменения.

Другие статьи:

-

- Тепловизионные камеры видеонаблюдения

- Муляж видеокамеры

- Тепловизионные камеры видеонаблюдения

- Виды топлива, используемые в бытовых отопительных котлах

Пассивные средства безопасности

Пассивные средства сетевой безопасности применяются для мониторинга и анализа трафика в сети. Такие инструменты работают с копией трафика, полученной со SPAN-портов, ответвителей сетевого трафика (TAP) или брокеров сетевых пакетов (NPB). Пассивный мониторинг не вносит временных задержек и дополнительной служебной информации в сеть. В данное время широко используются такие пассивные средства безопасности, как IDS, Network Forensics, NBA и NTA.

Система обнаружения вторжений (IDS)

Система обнаружения вторжений (Intrusion Detection System — IDS) предназначена для мониторинга сетевого трафика на наличие вредоносных программ, эксплойтов и других киберугроз путём использования большого количества сигнатур угроз (иногда называемых правилами). Программное обеспечение IDS может быть развёрнуто на специально построенных устройствах, предоставленном пользователем оборудовании и в некоторых случаях как виртуальные устройства для VMware, Xen и других платформ виртуализации.

В настоящее время в подавляющем большинстве случаев IDS – это режим работы инструментов системы предотвращения вторжений (Intrusion Prevention System – IPS). Другими словами, на сегодняшний день приобрести решение, которое способно выполнять только пассивный мониторинг будет довольно проблематично. IPS относятся к более сложным и дорогим устройствам, однако, как правило, поддерживают активные IPS и пассивные IDS конфигурации в одном решении. Кроме того, компании обычно развёртывают IPS только для пассивного IDS мониторинга, особенно в ядре сети.

В пространстве IDS решений (как конфигурация пассивного мониторинга системы IPS) представлены продукты компаний Positive Technologies, Код Безопасности, Инфотекс, Smart-Soft, Info Watch, Stonesoft, Trend Micro, Fortinet, Cisco, HP, IBM, Juniper, McAfee, Sourcefire, Stonesoft, Trend Micro, Check Point.

Сетевая форензика (Network Forensics)

Сетевая форензика (криминалистика) относится к технологии, которая отслеживает, записывает и анализирует трафик компьютерной сети в целях сбора информации, юридических доказательств, а также обнаружения и анализа угроз внутрикорпоративной сетевой безопасности. Эта технология часто описывается как сетевой видеомагнитофон, который записывает (буквально) все пакеты, проходящие через вашу сеть. Программное обеспечение для сетевой криминалистики чаще всего развёртывается на поставляемых поставщиками сетевых устройствах с большими объёмами памяти, но некоторые поставщики предоставляют его как программное решение только для того, чтобы клиенты могли самостоятельно выбрать оборудование для его поддержки.

Производители решений в этом пространстве – MicroOLAP, Гарда Технологии, AccessData, NIKSUN, RSA (NetWitness), Solera Networks.

Анализ поведения сети (NBA) и сетевого трафика (NTA)

Большинство устройств сетевой безопасности размещаются по периметру (за межсетевым экраном) для проверки угроз, поступающих из интернета. Однако мобильные устройства, которые ежедневно приносятся в офис «в кармане», могут содержать вредоносные программы, которые защита периметра может никогда и не увидеть.

Системы анализа поведения сети (Network Behavior Analysis — NBA) обнаруживает угрозы, с которыми сталкивается сеть изнутри, используя NetFlow и другие стандарты потока (cFlow, sFlow, jFlow и IPFIX), чтобы получить базовое значение для нормального сетевого трафика и обнаружить аномалии, такие как распространение вредоносных программ. Системы анализа сетевого трафика (Network Traffic Analysis — NTA) предназначены для перехвата и анализа трафика, а также для обнаружения сложных и целевых атак. С их помощью можно проводить ретроспективное изучение сетевых событий, обнаруживать и расследовать действия злоумышленников, реагировать на инциденты. NTA могут служить отличным источником данных для ситуационных центров информационной безопасности (SOC).

Производители в пространстве NBA и NTA решений – Positive Technologies, Kaspersky, Group-IB, Гарда Технологии, Arbor Networks, Lancope, Riverbed Awake, Cisco, Darktrace, ExtraHop Networks, LogRhythm, Flowmon, RSA, TDS и другие.

Полезные технологии

В хороших ip видеокамерах можно встретить следующие обозначения: WDR, DNR, AWB. Эти технологии позволяют достигнуть оптимального изображения в трудных условиях.

WDR (Wide Dynamic Range) — технология расширения динамического диапазона. Крайне необходимая опция в условиях плохой освещенности, например когда передний план слишком яркий, а задний очень темный или наоборот. Что бы достигнуть оптимального освещения на кадре и не допустить засвет следует использовать видеокамеры с WDR.

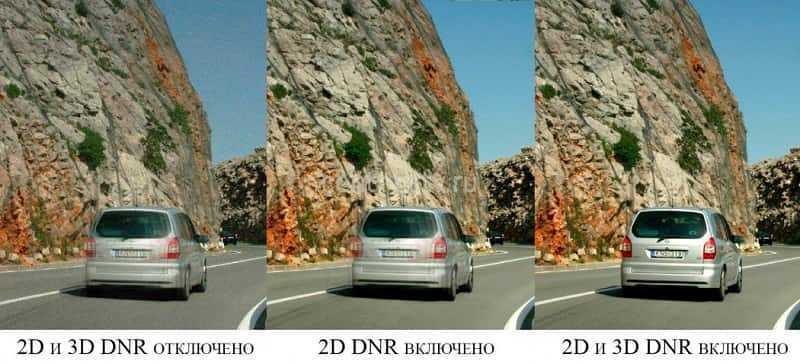

DNR (Digital Noise Reduction) — цифровое шумоподавление. Видеокамера при работе улавливает различные шумы от электромагнитных волн излучаемых от различного близ лежащего оборудования, что негативно сказывается на четкости изображения. Так же появлению шума способствует слабая освещенность. Чтобы избежать размытия и нечеткости стоит прибегнуть к оборудованию с DNR функцией.

Существует два типа DNR функций: 2D и 3 D. 2D DNR уступает 3D DNR в сглаживании размытых границ.

AWB — автоматический баланс белого. Технология позволяет достичь реальных цветов при постоянно меняющемся освещении.

Настройка беспроводных IP-камер – занятие не для слабонервных

Купив все нужные устройства, а это: сами камеры и роутер, я принялся за настройку. Здесь я, конечно, столкнулся с некоторыми проблемами. Камеры постоянно теряли роутер, а сам он после перезагрузки переставал работать по стандарту камер. В итоге сбросил все настройки по умолчанию и начал отладку в ручном режиме. Все получилось после того, как прописал адреса и задал предпочтительный стандарт. Возможно, этих проблем и не было бы, не выбери я Zyxel, заточенный под азиатские и североамериканские сети.

Когда удалось вывести изображение со всех камер (их поставил три: стоянка, вход в подъезд и лестничный пролет у двери), начал сразу настраивать удаленный доступ в планшете. На домашнем компьютере все работало как часы. Программа, шедшая вместе с камерами, по умолчанию идет на Windows, а планшет мой на Android. Здесь опять пришлось «расчехлять бубен» и вспоминать поисковые мантры.

В итоге нашел решение на сайте производителя камер – открыл доступ через облако, так проще и диск на компьютере быстро не забивается. После настройки доступа, решил проверить камеры в деле. Увеличение, уменьшение, поворот, все нормально. Замечал пару раз подергивание картинки, с голосом проблем не обнаружил. Но повторюсь, камеры я брал дорогие, не OEM вариант. Вот как-то так организовал домашнюю сеть, но для офиса решил остановиться на проводных IP-камерах.

Что нового в WiFi 6?

Точки доступа с поддержкой WiFi 6, и соответственно, более безопасных технологий WPA3 уже доступны для потребителя. Например, у Zyxel выпущена линейка точек доступа бизнес-класса Unified Pro.

Точки доступа Unified Pro Zyxel WAX510D, Unified Pro Zyxel WAX650S, Unified Pro Zyxel NWA110AX поддерживают стандарт 802.11ax (Wi-Fi 6) и управление из облака Nebula, что позволяет применять их для повышения уровня безопасности и скорости работы сети.

Рисунок 2. Точки доступа Unified Pro Zyxel WAX650S и Unified Pro Zyxel WAX510D.

Ниже мы рассмотрим самые важные нововведения, которые появились в стандарте 802.11ax (WiFi 6).

WPA3-Enterprise 192-bit mode

Улучшения в криптографии в первую очередь затронули именно WPA3-Enterprise — это действительно более стойкий и переработанный стандарт.

Для повышения уровня безопасности, WPA3-Enterprise использует:

- 256-битный протокол Galois/Counter Mode — для шифрования,

- 384-битный Hashed Message Authentication Mode — для создания и подтверждения ключей;

- алгоритмы Elliptic Curve Diffie-Hellman exchange, Elliptic Curve Digital Signature Algorithm — для аутентификации ключей.

В WPA3-Enterprise применяются следующие комбинации шифров, используемых для согласования настроек безопасности во время рукопожатия SSL / TLS:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384, EC DH/DSA условно-безопасная NIST P-384;

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384, EC DH/DSA условно-безопасная NIST P-384, RSA от 3072 бит;

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 — «облегченный» режим, без EC, RSA от 3072 бит, DH-группа 15.

WPA3-Personal на смену WPA2-PSK

В качестве замены Pre-Shared Key, о проблемах которого уже сказано выше, в WPA3 используется метод аутентификации SAE, (стандарт IEEE 802.11-2016)

В основу работы положен принцип равноправности устройств. В отличие от обычного сценария, когда одно устройство объявляется как отправляющее запрос (клиент), а второе — устанавливающее право на подключение (точка доступа или маршрутизатор) и они обмениваются сообщениями по очереди, в случае с SAE каждая из сторон может послать запрос на соединение, после чего происходит отправка удостоверяющей информации.

При подключении и идентификации используется метод dragonfly handshake, с применением криптографической защиты для предотвращения кражи пароля.

SAE предоставляет защиту от атаки с переустановкой ключа (Key Reinstallation Attacks, KRACK ), а также от наиболее распространённых offline атак по словарю, когда компьютер перебирает множество паролей, чтобы подобрать подходящий для расшифровки информации, полученной во время PSK-соединений.

В SAE также добавлена дополнительная функция forward secrecy, повышающая уровень безопасности. Предположим, злоумышленник получил возможность сохранить зашифрованные данные, которые маршрутизатор транслирует в Интернет или локальную сеть, чтобы после подбора пароля расшифровать их. При переходе на SAE шифрующий пароль меняется при каждом новом соединении, поэтому злоумышленник получит только пароль от данных, переданных после вторжения.

Enhanced Open — защита открытых сетей

Это отдельный протокол, разработанный для защиты соединений в открытой сети. Под открытыми сетями на данный момент понимаются сети, когда не требуется предварительная аутентификация, например по ключу (паролю), который в дальнейшем используются как ключ для шифрования.

В Enhanced Open применяется свой метод защиты от перехвата трафика — Opportunistic Wireless Encryption, OWE, описанный в стандарте Internet Engineering Task Force RFC 8110, чтобы защищаться от пассивного подслушивания. Также обеспечивается защита от метода unsophisticated packet injection, когда злоумышленник препятствует работе сети через передачу специальных пакетов данных.

Рекомендуемая сфера применения Enhanced Open — защита гостевых и публичных сетей от пассивного прослушивания.

Вторую часть статьи мы опубликуем в четверг 27 августа.

Функциональные возможности

- Максимальное количество разъемов для приема аналогового видеосигнала на одну плату 4- 5 шт. При этом суммарное количество кадров в секунду для видеопотока составляет 25. В обязательно порядке имеется интерфейс RJ45;

- Большинство современных моделей имеют интерфейс RS485, для управления поворотными устройствами камер;

- Высокое качество входящего видеопотока на уровне HDTV с разрешением от760х570;

- Программный, активный детектор движения может регулировать сетевую загрузку, изменяя количество передаваемого трафика, в зависимости от активности в зоне контроля;

- Аналитическая обработка данных как в режиме реального времени, так и при работе с архивами;

- Шифрование видеоданных при передаче на удаленные мобильные и стационарные устройства;

- Использование различных прогрессивных стандартов сжатия видео для увеличения объема и глубины хранения данных;

- Быстрое время перезагрузки в случае отказа системы, энергонезависимое сохранение всех текущих настроек;

- Контроль подключения и программное определение закрытия камер, автоматическое предупреждение о неисправностях.

Настройка IP-камеры

При настройке новой IP-камеры несколько параметров играют определенную роль в обеспечении соответствующего качества изображения и частоты кадров. При использовании MJPEG видео потоков, следующие настройки изображения могут быть настроены: разрешение, частота кадров, и качество. Установка частоты кадров определяет количество видеоданных, сгенерированных в заданный промежуток времени.

Для потоков видео MPEG-4 и H.264 можно настроить разрешение, скорость передачи и качество.

Установка скорости передачи определяет объем полосы пропускания, необходимый для видеопотока MPEG-4 / H.264.

Более высокие значения генерируют больше видеоданных каждую секунду, переводя их в более плавное видео и более точное представление поля зрения. Более высокое значение также преобразуется в более крупные размеры архивных файлов.

Частота кадров

По мере повышения качества изображения и частоты кадров повышаются также и требования к пропускной способности. Выбранная частота кадров должна соответствовать требованиям наблюдения, но она не должна быть выше требуемой и должна быть тщательно рассмотрена, так как частота кадров влияет как на пропускную способность, так и на требования к хранению.

Движущиеся изображения записываются со скоростью 24 кадра в секунду (fps).

Человеческий глаз / мозг видит изображения, захваченные с частотой 24 кадра в секунду в качестве движения.

Телевизоры используют 25 кадров в секунду (PAL) или 30 кадров в секунду (NTSC), как и аналоговые видеокамеры. Эти полные скорости движения не нужны для всех типов видеонаблюдения, и в большинстве случаев достаточно 12-15 кадров в секунду.

Ниже приведены некоторые отраслевые рекомендации:

- Кассовый аппарат, кассовые станции – от 12 до 15 кадров в секунду

- Школьные или офисные коридоры -5 кадр/с

- Парковочные места, камеры движения, обзорные сцены – от 1 до 3 кадров в секунду

- Спортивные стадионы в несезонные дни – менее 1 кадра в секунду

Движение в отношении размещения камеры

Если камера находится там, где объект перемещается к камере или вертикально, количество кадров в секунду может быть меньше, чем если объект перемещается из стороны в сторону или горизонтально в поле зрения. Скорость субъекта также рассматривается. Камеры, наблюдающие за бегом или ездой на велосипеде, могут потребовать более высокие частоты кадров, чем человек, идущий.

Прогрессивное сканирование

Аналоговые камеры захватывают изображения с использованием метода чересстрочной развертки, чередуются нечетные и четные линии сканирования. Между сканированием нечетных и четных линий, составляющих все изображение, существует приблизительно 17 мс задержки. Из-за этой небольшой задержки между проходами сканирования, объекты, движущиеся в кадре, могут выглядеть размытыми при неподвижных объектах. Большинство IP-камер используют прогрессивную развертку, которая не подвержена этой проблеме. Изображение с прогрессивной разверткой имеет меньше размытости движения, чем сканированное изображение с чересстрочной разверткой.

СПОСОБЫ ОРГАНИЗАЦИИ ДИСКОВЫХ МАССИВОВ

Сетевая (IP) система видеонаблюдения оперирует значительными объемами информации. Ее сохранение является одной из ключевых задачи видеосервера. Кроме того, правильная настройка физических дисков и их параллельное объединение в матрицу дает дополнительное повышение производительности ввода вывода.

Для решения этой проблемы на серверах для хранение информации с камер видеонаблюдения используются дисковые массивы RAID. Существует несколько типов таких массивов, каждый из которых представляет свой способ компромисса между пропускной способностью, объемом полезного дискового пространства и отказоустойчивостью.

RAID 1. Запись на зеркальные диски.

Использует технологию «зеркальных дисков». Наиболее дорогостоящий способ, при котором информация дублируется на проверочный диск. Пропускная способность и объем полезной памяти в этом случае сокращается вдвое. С целью повышения отказоустойчивости некоторые производители (Tandem Computers) дополнительно дублируют контроллеры и магистрали ввода вывода.

RAID 2. Запись с поразрядным расслоением данных.

Производительность таких серверов в масштабных системах видеонаблюдения аналогична технологии RAID 1. Принцип их действия основан на использовании избыточных контрольных разрядов. При записи информации в системе RAID 2 происходит поразрядное расслоение и запись данных.

Такой способ организации так же довольно дорогостоящий. К примеру, компании Thinking Machine для создания сервера с матрицей на 32 диска приходилось выделять дополнительно 7 контрольных дисков для поиска и исправления ошибок и 3 диска горячего резерва.

RAID 3. Обнаружение ошибок на аппаратном уровне.

RAID 3 является более продвинутой версией организации дисковых массивов второго уровня. Здесь обнаружением ошибок записи занимается контроллер. Соответственно уменьшается число контрольных дисков на группу. В современных матрицах RAID 3 это соотношение составляет 4 к 1.

Сервером такая матрица воспринимается как единый логический массив информации, который имеет в 4 раза большую пропускную способность и емкость по сравнению с физическим диском. Наиболее известные фирмы, которые практикуют использование RAID 3 – это Maxtor и Micropolis.

RAID 4. Внутригрупповая параллельная запись.

Принцип действия такого контроллера аналогичен записи 2 уровня с использованием поразрядного расслоения. Однако, обнаружение и исправление ошибок осуществляет контроллер, подобно RAID 3. Существенное ускорение обработки данных происходит от того что дублирование производится на уровне секторов а битов.

Такой способ организации дисковых массивов подходит для небольших систем IP видеонаблюдения и серверов на 2, 4 диска. Он предназначен для тех же систем что и RAID 1, но его производительность существенно выше.

RAID 5. Распределение контрольной информации.

Обладает высокой производительностью записи небольших информационных массивов в сочетании с достаточным уровнем отказоустойчивости. Это стало возможным благодаря тому, что контрольная информация, с которой производится сверка, не записана на один конкретный диск, а распределяется на все диски матрицы. Следовательно, при каждой операции нет нужды в чтении контрольного диска.

RAID 6. Максимальная надежность.

Наилучшими показателями в соотношении пропускной способности и отказоустойчивости. Однако при осуществлении записи системе приходится делать не менее 6 обращений к контрольным данным, что снижает производительность. Фактически такой тип массивов встречается только в системах с чрезвычайно высокими требованиями к отказоустойчивости оборудования.

Тип исполнения ip видеокамер?

Сетевые видеокамеры имеют различное исполнение, которое соответствует любому критерию выбора. Рассмотрим типы ip видеокамер:

Корпусные видеокамеры. Такие видеокамеры предназначены для установки вне помещения в специальный гермо-кожух. Хочется отметить, что производителей выпускающих данные решения с каждым днем все меньше. Сегодня все производители систем видеонаблюдения стараются облегчить процесс установки и позиционирования видеокамеры, поэтому создаются различные цилиндрические уличные видеокамеры, защищенные от влияния внешней среды.

Корпусные компактные видеокамеры (мультимедийные). Этот тип применим только для установки внутри помещения. Отличное решение для офиса или квартиры. Такие видеокамеры еще называют мультимедийными, так как они имеют встроенный микрофон и разъем под флэш карту.

Купольные видеокамеры. Обычно купольные видеокамеры монтируются внутри помещения, так как рабочий диапазон температур внутренней видеокамеры составляет от + 10 до +50 °с, реже можно встретить и уличные купольные видеокамеры, которые как правило обладают железным корпусом и встроенным обогревателем. Идеальное место монтажа купольной видеокамеры считается потолок, но и на стене смонтировать и отрегулировать не составит большого труда, если устройство не имеет вариофакальный объектив.

Поворотные видеокамеры(PTZ). Данные видеокамеры применяются на местах, которым необходим постоянный мониторинг и тщательное слежение за объектом. PTZ видеокамера может менять угол и сцену обзора, производить зумирование, но следует понимать, что все эти действия производятся не в автоматическом режиме, а с помощью оператора, управляющим устройством при помощи ptz пульта или удаленно через сms клиент. В автоматическом режиме ptz видеокамера способна вести патрулирование по заранее заданным точкам. Поворотная видеокамера стоит гораздо дороже любой другой видеокамеры, более дорога в обслуживании, так что в большинстве случаев стоит сто раз подумать, что будет лучше установить одну ptz видеокамеру или 5 обычных за эти же деньги.

Цилиндрические видеокамеры. Такие видеокамеры выполнены в уличном корпусе, напоминающий цилиндр. Установка возможна как на улице так и внутри помещения. Установка камеры цилиндрического типа возможна, как на потолке так и на стене. Цилиндрические видеокамеры это лучшее и самое удобное решение для рядового покупателя, решившего организовать уличное видеонаблюдение.

Настраиваем прокси-сервер

В зависимости от платформы и используемых программ, настройка шлюза будет выполняться по-разному. Я буду брать в пример типовые варианты систем и браузеров. Windows, Firefox, iOS. Но эти же инструкции справедливы для других ОС и программ. Просто пункты меню и их расположение могут немного отличаться.

Итак, как настроить proxy-сервер:

На компьютере

Тут тоже есть два разветвления. Одна инструкция для настройки шлюза во всей системе, а вторая — только для браузера. Начнем с первой.

В системе

Чтобы настроить Proxy-сервер в Windows 10, делаем следующее:

- Открываем основные настройки системы.

- Выбираем пункт настроек «Сеть и интернет».

- Затем переходим в подпункт «Прокси».

- Спускаемся до блока настроек «Настройка прокси вручную».

- Переводим тумблер «Использовать прокси-сервер в положение «Вкл.».

- Вводим адрес прокси-сервер и порт в соответствующие поля.

- Затем нажимаем на кнопку «Сохранить».

На этом все. В macOS и Linux принцип тот же. Даже меню в настройках со схожими названиями. Проблем возникнуть не должно.

В браузере

Чтобы настроить прокси-сервер в Firefox, делаем следующее:

- Открываем основное меню браузера.

- Затем переходим в настройки Firefox.

- Листаем меню настроек до конца вниз, пока не доберемся до пункта «Настройки сети». Открываем их.

- Выбираем режим ручной настройки прокси.

- Вводим адрес и номер порта в соответствующие поля.

Для каждого типа прокси тут есть отдельная строка. Главное, не перепутать и ввести нужные данные в верные поля.

В телефоне или планшете

Покажу, как настроить proxy-сервер в iOS. Для этого:

- Открываем основные настройки устройства.

- Затем кликаем по вкладке Wi-Fi.

- После этого нажимаем на кнопки с восклицательным знаком справа от названия сети, к который вы подключены.

- Листаем вниз до пункта с настройками прокси и переходим в него.

- Затем:

- Выбираем ручной режим настройки.

- Указываем адрес и порт прокси-сервера.

- Нажимаем на кнопку «Сохранить».

В большинстве сборок Android все устроено примерно так же. Безусловно, у некоторых вендоров параметры могут находиться в других местах, но разобрать каждого из них в рамках этой статьи точно не получится.